Diferencia entre la prueba de penetración y el escaneo de vulnerabilidad

- 3482

- 723

- Carmen Arreola

Las siguientes dos pruebas (pruebas de penetración (o pruebas de lápiz) y evaluación de vulnerabilidad) han ganado importancia generalizada en los últimos años. Las organizaciones tienen una red compleja de activos que almacenan datos confidenciales. Dichos activos son propensos a posibles amenazas desde dentro y fuera de la organización. Es esencial para identificar y eliminar tales amenazas, realizar una evaluación de seguridad de toda la infraestructura de seguridad. Pero comprender la diferencia entre los dos es igualmente importante.

¿Qué son las pruebas de penetración??

Las pruebas de penetración, o las pruebas de pluma, es una estrategia de evaluación de amenazas que implica simular ataques reales para evaluar los riesgos asociados con posibles violaciones de seguridad. Es un ataque cibernético simulado contra su sistema informático para descubrir posibles vulnerabilidades que podrían obstaculizar la seguridad de su sistema. En un entorno organizacional, las pruebas de PEN sirven como una medida de seguridad para evaluar los protocolos y políticas de seguridad de la organización y para asegurarse de que sean efectivos contra cualquier tipo de ataques.

A veces llamado piratería ética, las pruebas de pluma tienen la intención de buscar vulnerabilidades explotables contra la infraestructura de seguridad de una organización. Se ha convertido en una parte integral de un programa de seguridad integral. Explota las debilidades en sistemas o infraestructura de TI completa para descubrir cualquier amenaza que pueda dañar sus sistemas operativos, dispositivos de red y software de aplicación. La idea es encontrar y asegurar esas debilidades antes del ataque.

¿Qué es el escaneo de vulnerabilidad??

La evaluación de vulnerabilidad o la exploración de vulnerabilidad es un enfoque sistemático para identificar riesgos y vulnerabilidades en sistemas informáticos, dispositivos de red, hardware y aplicaciones. Es el proceso de revisión, clasificación y priorización de vulnerabilidades en un sistema antes de que los hackers los exploten. Las empresas de hoy dependen en gran medida de la tecnología de la información, incluida la nube, que también aumenta el riesgo de ser explotados por posibles piratas informáticos.

Un programa de gestión de vulnerabilidad como la evaluación de vulnerabilidad puede ayudar a identificar las debilidades antes de convertirse en problemas. La mayoría de los ataques cibernéticos explotan vulnerabilidades conocidas con nuevas vulnerabilidades que se identifican cada año. Entonces, la idea es identificar y clasificar tantos defectos como sea posible en función de sus niveles de seguridad en un período de tiempo determinado. La evaluación de vulnerabilidad es un programa integral de evaluación de amenazas que identifica y cuantifica las debilidades de seguridad en un sistema.

Diferencia entre la prueba de penetración y el escaneo de vulnerabilidad

Estrategia

- Mientras que tanto las pruebas de pluma como la evaluación de vulnerabilidad se encuentran bajo la categoría de evaluación de amenazas; Hay diferencias sutiles entre los dos. Comprobaciones de evaluación de vulnerabilidad por debilidades conocidas en un sistema y genera un informe sobre la exposición al riesgo, mientras que las pruebas de pluma están destinadas a explotar las debilidades en un sistema o una infraestructura de TI entera para descubrir cualquier amenaza para el sistema.

Alcance

- El alcance de las pruebas de pluma está atacada y también hay un factor humano involucrado. Las pruebas de pluma no solo implican descubrir vulnerabilidades que los atacantes podrían usar, sino también explotar esas vulnerabilidades para evaluar qué pueden explotar los atacantes después de una violación. Entonces, la evaluación de vulnerabilidad es uno de los requisitos previos esenciales para hacer una prueba de pluma. A menos que esté familiarizado con las debilidades en un sistema objetivo, no puede explotarlas.

Acercarse

- Una evaluación de vulnerabilidad, como su nombre indica, es un proceso que escanea sistemas informáticos y dispositivos de red para debilidades de seguridad. Es un proceso automatizado realizado con la ayuda de herramientas automatizadas para escanear amenazas nuevas y existentes que puedan dañar su sistema. Las pruebas de pluma, por otro lado, requieren un enfoque metodológico bien planificado y las realizan personas experimentadas que entienden todas las facetas de la postura de seguridad.

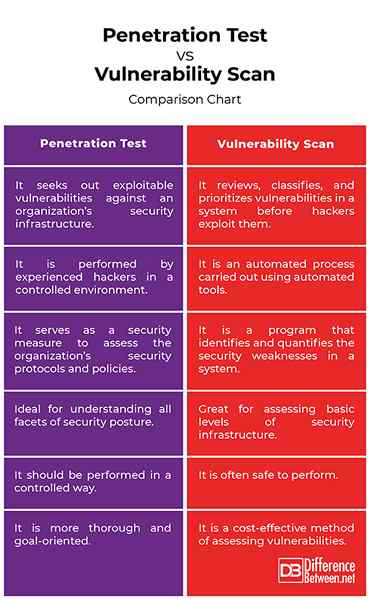

Prueba de penetración VS. Escaneo de vulnerabilidad: tabla de comparación

Resumen del escaneo de vulnerabilidades de la prueba de penetración

La evaluación de la vulnerabilidad es un servicio rentable que tiene el propósito de identificar debilidades de baja colección en una postura del sistema. Es un enfoque de evaluación de amenazas de bajo riesgo para identificar debilidades conocidas en un sistema y generar un informe sobre la exposición al riesgo. Las pruebas de penetración, por otro lado, es un enfoque metodológico que implica una evaluación rigurosa para explotar las debilidades en un sistema o una infraestructura de TI entera. La prueba de pluma es una forma controlada de piratería que simula ataques reales para evaluar los riesgos asociados con posibles violaciones de seguridad.

Que es una mejor evaluación de vulnerabilidad o pruebas de penetración?

Las pruebas de pluma implican una evaluación y escaneo más rigurosas de los sistemas: es una forma controlada de piratería realizada en un entorno controlado para evitar daños al sistema objetivo. Los escaneos de vulnerabilidad a menudo son seguros para realizar y se ejecutan utilizando herramientas automatizadas. Las pruebas de pluma, sin embargo, tienen su propio conjunto de riesgos.

¿Por qué se considera una prueba de penetración más exhaustiva que un escaneo de vulnerabilidad??

La prueba de pluma es una de las formas más efectivas de identificar debilidades en un sistema. Está destinado a evaluar la viabilidad de los sistemas contra posibles amenazas o violaciones. Se lleva a cabo en un entorno más controlado por hackers experimentados.

¿La prueba de penetración es necesaria por qué o por qué no??

Una prueba de penetración busca identificar vulnerabilidades potenciales en un sistema antes que un atacante, y recomienda cómo solucionar esos problemas y evitar vulnerabilidades futuras. El alcance de una prueba de pluma varía de un sistema a otro. Verifica la capacidad de un sistema para protegerse de ataques maliciosos.

¿Es efectiva las pruebas de penetración?

Las pruebas de penetración son muy efectivas ya que simula ataques reales para evaluar los riesgos asociados con posibles violaciones de seguridad. Está destinado a identificar debilidades en la infraestructura de seguridad.