Diferencia entre Sha1 y Sha2

- 911

- 34

- Lourdes Fuentes

Si ya ha oído hablar del algoritmo de hash seguro, o SHA, en sus muchas formas, entonces debe saber que los algoritmos hash han existido en muchas formas al menos desde la década de 1950. Anteriormente, los algoritmos hash se limitaron a la integridad de los datos rudimentarios y las autenticaciones de los usuarios, pero con el rápido aumento de los atacantes que buscan explotar las comunicaciones electrónicas, el papel de los algoritmos de hash ha cambiado. Hoy, los algoritmos hash se incorporan a otros protocolos como protocolos VPN, firmas digitales, distribución de software y control de licencia, integridad del sistema de archivos de base de datos, detección de modificación de archivos de página web, por nombrar solo algunas. Dicho esto, SHA-1 y SHA-2 son los algoritmos hash seguros (SHA) comúnmente empleados por muchos sistemas operativos para cifrar contraseñas.

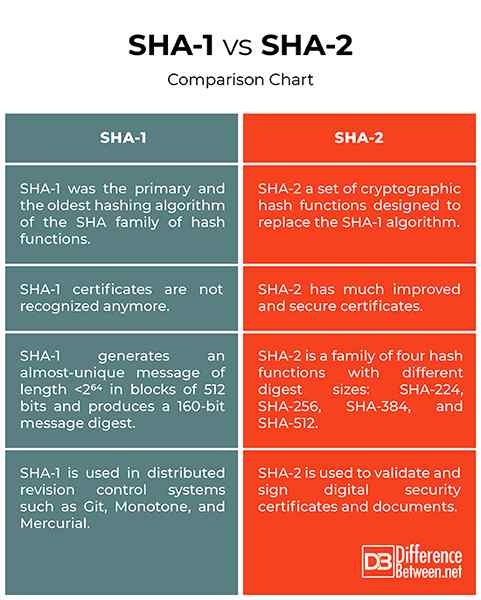

SHA-1 y SHA-2 son los algoritmos hash seguros requeridos por la ley para su uso en ciertos u.S. Aplicaciones gubernamentales, junto con el uso dentro de otros algoritmos y protocolos criptográficos, para la protección de la información no clasificada confidencial. SHA-2 es el sucesor potencial de SHA-1 e incluye un número significativo de cambios de su predecesor, y consta de cuatro funciones hash con diferentes tamaños de resumen: SHA-224, SHA-256, SHA-384 y SHA-512. Se cree que SHA-2 es significativamente más fuerte y seguro, y no está sujeto a las mismas vulnerabilidades de seguridad que SHA-1. Aunque SHA-2 tiene cierta similitud con el algoritmo SHA-1, genera un hash más largo. Echamos un vistazo a los dos algoritmos de hash para ver cuál es más seguro y más fuerte.

Que es sha-1?

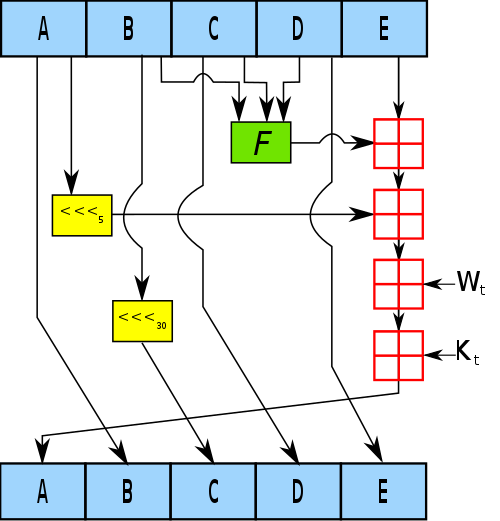

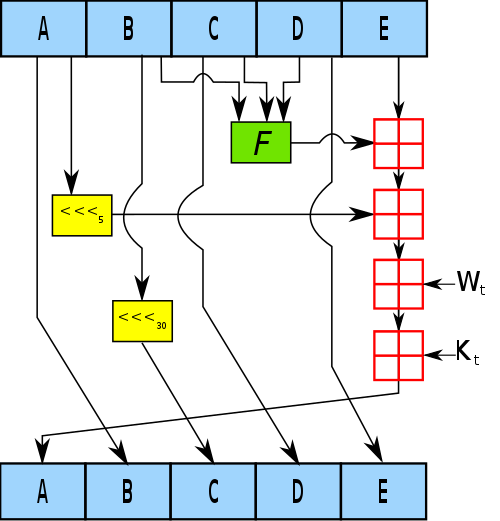

SHA-1 es la más utilizada de las funciones existentes de Sha hash y se emplea en varias aplicaciones y protocolos de seguridad ampliamente desplegados. Es un algoritmo de seguridad informática criptográfica creado por la Agencia de Seguridad Nacional (NSA) en 1995, y publicado por el NIST como U UN U A U.S. Estándar de procesamiento de información federal. SHA-1 genera un mensaje casi único de longitud <264 en bloques de 512 bits. Esto significa que procesa bloques de 512 bits en secuencia al calcular el digest de los mensajes. SHA-1 produce un resumen de mensajes de 160 bits. El algoritmo se basa en principios similares a los utilizados por Ronald L. Más rivest del MIT en el diseño de los algoritmos de hash MD4 y MD5 a principios de la década de 1990. SHA-1 también se usa en sistemas de control de revisión distribuidos como GIT, Monótono y Mercurial.

Que es sha-2?

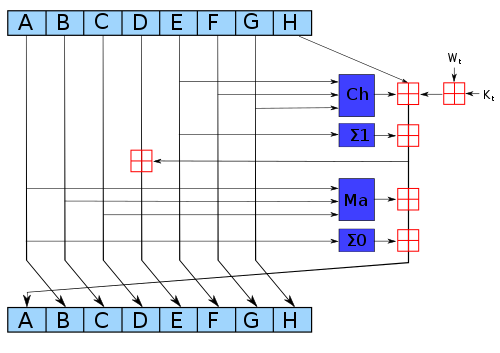

SHA-2 es un conjunto de funciones de hash criptográfico para reemplazar el algoritmo SHA-1. El estándar NIST SHA-2 fue diseñado por la U.S. Agencia de Seguridad Nacional y publicado en 2001. La familia SHA-2 de funciones hash sirve el mismo fin que SHA-1, pero presenta un mayor nivel de seguridad que su predecesor. Fue diseñado para superar las vulnerabilidades de seguridad en el algoritmo SHA-1. SHA-2 es una familia de cuatro funciones hash con diferentes tamaños de resumen: SHA-224, SHA-256, SHA-384 y SHA-512. Al igual que SHA-1, todas las funciones de la familia SHA-2 siguen la construcción de MD. SHA-256 y SHA-512 son las dos instancias principales de la familia, que funcionan en palabras de 32 y 64 bits respectivamente, y por lo tanto usan algoritmos diferentes. Se utiliza ampliamente para validar y firmar certificados y documentos de seguridad digital.

Diferencia entre Sha1 y Sha2

-

Algoritmo para Sha1 y Sha2

- Tanto SHA-1 como SHA-2 pertenecen a la familia SHA de funciones de hash criptográfico diseñadas por la u.S. Agencia de Seguridad Nacional y publicado por el Instituto Nacional de Normas y Tecnología (NIST). Ambos son los algoritmos hash seguros requeridos por la ley para su uso en ciertos u.S. Aplicaciones gubernamentales, junto con el uso dentro de otros algoritmos y protocolos criptográficos. SHA-2 es, sin embargo, un algoritmo de hashing más seguro y un sucesor del algoritmo de hash de Sha-1 ahora desapercibido. El algoritmo SHA-1 ya no es seguro y los certificados e intermedios SHA-1 ya no se reconocen.

-

Resumen del mensaje

- SHA-1 genera un mensaje casi único de longitud <264 en bloques de 512 bits. Procesa bloques de 512 bits en secuencia al calcular el digestión del mensaje, que generalmente se representa como un número hexadecimal largo de 40 dígitos. Y produce un digest de mensajes de 160 bits y busca arreglar los riesgos de seguridad encontrados en SHA-0. SHA-2, por otro lado, una familia de cuatro funciones hash con diferentes tamaños de resumen: SHA-224, SHA-256, SHA-384 y SHA-512. Procesa mensajes en bloques de 512 bits para las funciones hash 224, 256 y 384, y 1,024 bloques para el algoritmo SHA-512.

-

Seguridad

- SHA-1 fue el algoritmo de hashing principal en uso generalizado de 2011 a 2015, hasta que las vulnerabilidades de seguridad en el algoritmo provocaron una revaluación. SHA-2 fue diseñado para superar las vulnerabilidades en el algoritmo SHA-1. Aunque SHA-2 tiene cierta similitud con el algoritmo SHA-1, genera un hash más largo y es significativamente más fuerte y seguro que SHA-1. Mientras que ambos algoritmos se basan en la construcción de Merkle-Damgård, SHA-2 presenta un conjunto de algoritmos SHA adicionales para que coincidan con los niveles de seguridad más altos de las teclas más largas. Además, SHA-2 tiene certificados mucho mejorados y seguros que están diseñados específicamente para proteger su sistema de posibles infracciones.

SHA-1 VS. SHA-2: Gráfico de comparación

Resumen de Sha1 y Sha2

Los algoritmos hash han existido en muchas formas desde la década de 1950. Con el mayor valor de las interacciones de datos y el aumento de los ataques cibernéticos, los requisitos para los algoritmos de hash han cambiado. Una vez limitados a la integridad de datos rudimentaria y las autenticaciones de los usuarios, los algoritmos hash ahora se utilizan para crear digestiones de mensajes y firmas digitales, ajustando así los enlaces de datos y el originador de datos. Después de que se comprometió la seguridad de SHA-1, el mundo digital se ha trasladado a un algoritmo de hash SHA-2 más seguro y más fuerte. SHA-2 es un conjunto de algoritmos de hash adicionales para que coincidan con el mayor nivel de seguridad de las claves más largas.

- « Diferencia entre Land Rover y Range Rover

- Diferencia entre la lectura principal y Kindle Unlimited »