Diferencia entre gusano y troyano

- 3465

- 706

- Maricarmen Moya

La era digital ha dado lugar a un conjunto despreciable de amenazas: el gusano y el caballo troyano. Cuando se trata de seguridad informática, hay una multitud de categorías de código malicioso disponibles para los atacantes hoy. La gente a menudo confunde estas categorías de código malicioso. Por ejemplo, la gente se refiere erróneamente a un gusano como un caballo troyano. Le ayudamos a aclarar las diferencias entre estos dos tipos de código malicioso para que pueda aplicar las defensas apropiadas.

Que es un gusano?

Un gusano es una clase de software llamado malware que tiene la capacidad de autorreplicarse y extenderse a través de una red. Los gusanos pueden replicarse e infectar múltiples computadoras en una red y pueden causar daños importantes. Puede replicarse sin ninguna interacción humana y no tiene que volver a alcanzar un programa de software para causar daños. Los gusanos a menudo explotan las vulnerabilidades de seguridad, como las fallas de seguridad en un sistema para obtener acceso a él.

Cuando infectan un sistema, su primer movimiento es encontrar más sistemas para infectar, generalmente explotando el sistema infectado y sus conexiones de red. Los gusanos generalmente utilizan protocolos de red para explorar su red local y comienzan a propagarse cuando encuentran sistemas potenciales para infectar. A menudo, es probable que los sistemas que ejecutan un sistema operativo más antiguo o que utilizan un software sin parparse se infectan. Algunos gusanos dependen del sistema operativo, por lo que solo infectan los sistemas de Windows o Linux.

¿Qué es un troyano??

Un caballo troyano es un tipo de código malicioso que infecta su sistema informático al disfrazarse como un programa útil mientras enmascaraba un propósito malicioso oculto. Aparece como un programa inofensivo para engañar a los usuarios de su verdadera intención. Actúa como un vehículo de entrega que lleva el virus para ejecutar una variedad de amenazas. Puede reconocer un caballo troyano observando algunos signos comunes, como el bajo rendimiento del sistema, la desaceleración del sistema, las interrupciones de spam, las ventanas emergentes del navegador, etc.

Según la leyenda, los guerreros griegos se escondieron dentro de un caballo de madera para infiltrarse en Troy y terminar una guerra de una década. Un malware de Troya Horse funciona de la misma manera. Se esconde dentro de un correo electrónico de aspecto inocente o un programa de software descargable para engañar a un usuario para que piense que es un programa simple. Cuando hace clic o descarga, el programa transfiere malware a su dispositivo y finalmente obtiene acceso a su sistema.

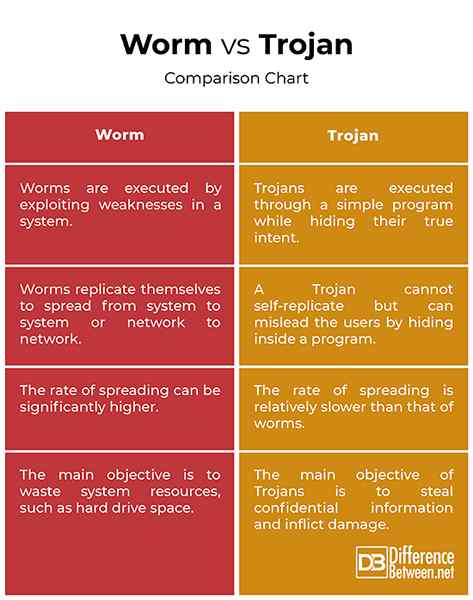

Diferencia entre gusano y troyano

Tipo

- Un gusano es una clase de software llamado malware que tiene la capacidad de autorreplicarse y extenderse a través de una red. Un gusano es como un programa de computadora que explota vulnerabilidades de seguridad, como fallas de seguridad en un sistema para obtener acceso al sistema. Un troyano, por otro lado, es un tipo de código malicioso que infecta su sistema informático al disfrazarse como un programa útil mientras oculta su verdadera intención maliciosa.

Naturaleza

- Los gusanos se replican típicamente utilizando protocolos de red para explorar la red local de un sistema y comienzan a extenderse cuando encuentran sistemas potenciales para infectar. No tienen que volver a alcanzar un programa de software para causar daños. Un troyano, por otro lado, se esconde dentro de un correo electrónico o programa de aspecto inocente para engañar a los usuarios de su verdadero propósito. A diferencia de un gusano, un troyano no se autorreplica; Es un código oculto.

Objetivo

- El objetivo principal de un gusano es modificar o eliminar archivos o comer recursos del sistema, y sobre todo, hacer copias de sí misma una y otra vez. Se copia y se transfiere de una computadora a otra, simplemente a los recursos del sistema, como el espacio del disco duro o el ancho de banda. Un troyano, por otro lado, oculta su verdadera identidad para engañar a los usuarios de su objetivo principal, que es robar información confidencial de los usuarios, como contraseñas. Los troyanos están destinados a robar, dañar e infligir daños en los datos o la red de su sistema.

Gusano vs. Troya: tabla de comparación

Resumen

Mientras que tanto los gusanos como los troyanos están bajo la categoría de malware, los gusanos tienen la capacidad de replicarse, lo que hace que la tasa de propagación del virus sea significativamente más alta. Los gusanos se extienden principalmente para ralentizar el sistema o los recursos del sistema de residuos. Los troyanos, por otro lado, no se replican como gusanos, pero se esconden dentro de un programa simple descargable o un correo electrónico para engañar a los usuarios y, finalmente, robar datos confidenciales o información de los usuarios. Los troyanos pueden dar acceso a la puerta trasera de los atacantes al dispositivo, registrar golpes de palabras clave o robar datos de usuario confidenciales. Los troyanos también pueden activar su cámara y las capacidades de grabación de forma remota para llevar a cabo actividades maliciosas.

Que es peor virus o gusano?

Un gusano generalmente se considera más peligroso que un virus porque los gusanos pueden propagarse significativamente más rápido e infectar su sistema más rápidamente. Los gusanos pueden replicarse y transmitirse a otras computadoras en una red sin ninguna interacción humana.

¿Es el gusano un malware??

Sí. Un gusano es un tipo de malware de computadora que puede replicarse de un dispositivo a otro.

¿Cuál es el virus informático más mortal??

IloveYou, también conocido como The Love Bug, fue uno de los virus informáticos más devastadores de la historia que, según los informes, infectó a más de 10 millones de computadoras personales.

¿Los caballos troyanos llevan virus o gusanos??

Un troyano no es un virus o un gusano; Es un programa que aparece como una aplicación genuina y engaña a los usuarios para hacer clic en ellos. Un troyano se esconde dentro de un programa mientras enmascaraba su propósito malicioso para llevar a cabo ataques.