Wep vs. WPA

- 3542

- 710

- Florencia Galindo

Elegir la configuración de seguridad adecuada para su red inalámbrica es muy importante, especialmente porque la piratería es muy fácil ahora. Las herramientas de software gratuitas ahora están fácilmente disponibles que hacen que sea trivial que incluso los "niños de script" poco sofisticados se diviertan en redes inalámbricas seguras. Asegurar su red Wi-Fi con una contraseña es el primer paso, pero su eficacia es muy baja si el método de seguridad elegido es Wep. Las contraseñas para redes Wi-Fi aseguradas con WEP generalmente se pueden descifrar en cuestión de minutos.[1] WPA2 o WPA3 es el método de seguridad recomendado para redes inalámbricas hoy.

Cuadro comparativo

| Wep | WPA | |

|---|---|---|

| Representa | Privacidad equivalente con cable | Acceso protegido con Wi-Fi |

| Qué es? | Un protocolo de seguridad para las redes inalámbricas introducidas en 1999 para proporcionar una confidencialidad de datos comparable a una red con cable tradicional. | Un protocolo de seguridad desarrollado por la Alianza Wi-Fi en 2003 para su uso en la obtención de redes inalámbricas; diseñado para reemplazar el protocolo WEP. |

| Métodos | Mediante el uso de un algoritmo de seguridad para IEEE 802.11 redes inalámbricas funciona para crear una red inalámbrica que sea tan segura como una red cableada. | Como solución temporal a los problemas de WEP, WPA todavía usa el cifrado inseguro de flujo RC4 de WEP, pero proporciona seguridad adicional a través de TKIP. |

| Usos | Seguridad inalámbrica mediante el uso de una clave de cifrado. | Seguridad inalámbrica mediante el uso de una contraseña. |

| Método de autentificación | Abra la autenticación del sistema o la autenticación de clave compartida | Autenticación mediante el uso de una clave hexadecimal de 64 dígitos o un código de acceso de 8 a 63 caracteres. |

Cifrado en una red Wi-Fi

Es posible "oler" los datos que se intercambian en una red inalámbrica. Esto significa que si la red inalámbrica está "abierta" (no requiere contraseña), un hacker puede acceder a cualquier información transferida entre una computadora y el enrutador inalámbrico. No tener su red de red Wi-Fi protegida con contraseña también crea problemas como un intruso que respalda en su conexión a Internet, desacelerándolo o incluso descargar ilegalmente contenido con derechos de autor.

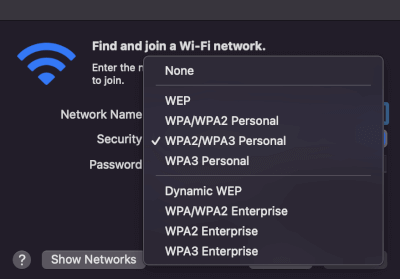

Opciones de seguridad de WEP y WPA mientras se conectan a una red inalámbrica en una Mac.

Opciones de seguridad de WEP y WPA mientras se conectan a una red inalámbrica en una Mac. Asegurar una red Wi-Fi con una contraseña es, por lo tanto, absolutamente esencial. WEP y WPA son los dos métodos de seguridad admitidos casi universalmente por los enrutadores y los dispositivos que se conectan a ellos, como computadoras, impresoras, teléfonos o tabletas. WEP (privacidad equivalente con cable) se introdujo cuando el 802.Se lanzó 11 estándar para redes Wi-Fi. Permite el uso de una clave de 64 bits o 128 bits. Sin embargo, los investigadores descubrieron vulnerabilidades en WEP en 2001 y demostraron que era posible entrar en cualquier red de WEP mediante el uso de un método de fuerza bruta para descifrar la clave. No se recomienda usar WEP.

WPA, que significa acceso protegido a Wi-Fi, es un estándar más nuevo y es mucho más seguro. La primera iteración del protocolo WPA utilizó el mismo cifrado (RC4) que WEP, pero agregó TKIP (protocolo de integridad de clave Termoral) para dificultar la descifración de la clave. La siguiente versión - WPA2 - reemplazó RC $ con AES (estándar de cifrado avanzado) y reemplazó TKIP con CCMP (modo contador con protocolo de código de autenticación de mensajes de encadenamiento de bloques de cifrado). Esto hizo de WPA2 una configuración mejor y más segura en comparación con WPA. WPA2 tiene dos sabores: personal y empresa.

Otras prácticas de seguridad de Wi-Fi Security

Elegir WPA2 es un buen comienzo, pero hay otras cosas que puede hacer para que su red Wi-Fi sea aún más segura. Por ejemplo,

- No transmitir SSID: El SSID es el nombre de la red Wi-Fi. Al no transmitir el SSID, la red inalámbrica se vuelve "oculta". Todavía aparecerá en escaneos de red por dispositivos, pero solo lo verán como "red no identificada". Cuando la red transmite su SSID (nombre), el hacker solo tiene que descifrar la contraseña. Pero cuando se desconoce el nombre de la red, iniciar sesión en la red requerirá que el intruso debe saber no solo la contraseña sino también el SSID.

- Use una contraseña segura: Este es obvio, pero lleva una mención porque es muy importante. Las computadoras son muy potentes y la computación en la nube lo ha hecho muy barato y fácil de alquilar una potencia computacional bruta extraordinariamente grande. Esto hace posible los ataques de fuerza bruta, donde el hacker intenta cada combinación de letras y números hasta que se descije la clave. Una buena contraseña tiene las siguientes características:

- es más largo de 10 caracteres

- Utiliza una mezcla saludable de caracteres: mayúsculas, minúsculas, números y caracteres especiales como ^*

- no es fácilmente adivinable, como un cumpleaños, o el nombre de un miembro de la familia o nombre de mascota

- Cambie la dirección IP predeterminada del enrutador: Prácticamente todos los enrutadores inalámbricos están preconfigurados para usar 192.168.1.1 como la dirección IP del enrutador en la red que crea. Hay algunas hazañas sofisticadas que utilizan esta configuración común para transmitir la infección al enrutador, comprometiendo así no solo una computadora sino todo el tráfico de Internet que se realiza a través del enrutador desde cualquier dispositivo. Es aconsejable cambiar la dirección IP de los enrutadores a otra cosa, como 192.168.37.201.

Más prácticas se enumeran aquí.