Diferencia entre NTLM y Kerberos

- 4121

- 899

- Benjamín Urrutia

El módulo de autenticación de Windows integrado IIS implementa dos protocolos de autenticación principales: el protocolo de autenticación NTLM y Kerberos. Realiza tres proveedores de servicios de seguridad diferentes (SSP): los Kerberos, NTLM y negocian. Estos SSP y los protocolos de autenticación normalmente están disponibles y se usan en Windows Networks. NTLM implementa la autenticación NTLM y Kerberos implementa la autenticación Kerberos V5. Negociar es diferente porque no admite ningún protocolo de autenticación. Debido a que la autenticación integrada de Windows incluye varios protocolos de autenticación, necesita una fase de negociación antes de que pueda tener lugar la autenticación real entre el navegador web y el servidor. Durante esta fase de negociación, el SSP de negociación determina qué protocolo de autenticación utilizar entre el navegador web y el servidor.

Ambos protocolos son extremadamente seguros y son capaces de autenticar a los clientes sin transmitir contraseñas a través de la red de cualquier forma, pero son limitados. La autenticación NTLM no funciona en los proxies HTTP porque requiere una conexión punto a punto entre el navegador web y el servidor para funcionar correctamente. La autenticación de Kerberos solo está disponible en IE 5.0 navegadores e IIS 5.0 servidores web o posterior. Funciona solo en máquinas que ejecutan Windows 2000 o más y requiere que algunos puertos adicionales estén abiertos en firewalls. NTLM no es tan seguro como Kerberos, por lo que siempre se recomienda usar Kerberos tanto como sea posible. Echemos un buen vistazo a los dos.

Que es ntlm?

NT LAN Manager es un protocolo de autenticación basado en la respuesta a desafío utilizado por las computadoras de Windows que no son miembros de un dominio de Active Directory. El cliente inicia la autenticación a través de un mecanismo de desafío/respuesta basado en un apretón de manos de tres vías entre el cliente y el servidor. El cliente inicia la comunicación enviando un mensaje al servidor que especifica sus capacidades de cifrado y contiene el nombre de la cuenta del usuario. El servidor genera un valor aleatorio de 64 bits llamado Nonce y responde a la solicitud del cliente devolviendo este nonce que contiene información sobre sus propias capacidades. Esta respuesta se llama desafío. El cliente luego usa la cadena de desafío y su contraseña para calcular una respuesta, que transmite al servidor. El servidor luego valida la respuesta que recibió del cliente y la compara con la respuesta NTLM. Si los dos valores son idénticos, la autenticación es exitosa.

¿Qué es Kerberos??

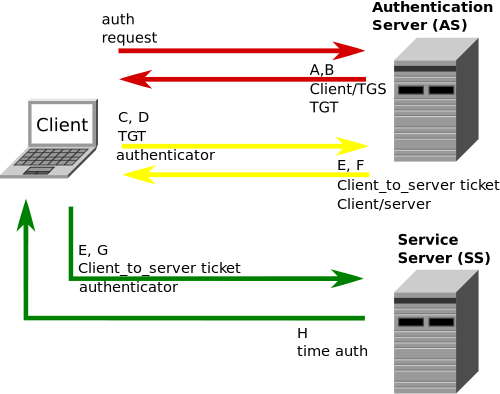

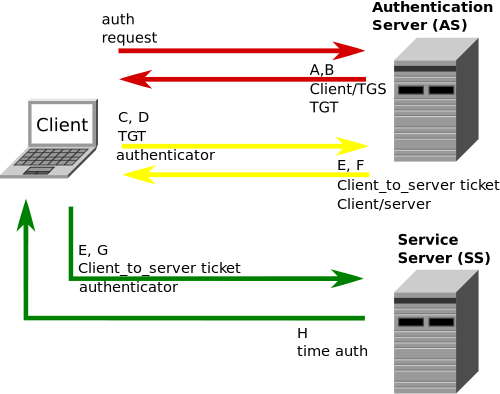

Kerberos es un protocolo de autenticación basado en boletos utilizado por las computadoras de Windows que son miembros de un dominio de Active Directory. La autenticación de Kerberos es el mejor método para las instalaciones internas de IIS. La autenticación Kerberos V5 fue diseñada en el MIT y se definió en RFC 1510. Windows 2000 y posterior implementa Kerberos cuando se implementa Active Directory. La mejor parte, reduce la cantidad de contraseñas que cada usuario debe memorizar para usar una red completa a una: la contraseña de Kerberos. Además, incorpora el cifrado y la integridad de los mensajes para garantizar que los datos de autenticación confidenciales nunca se envíen a través de la red en Borrar. El sistema Kerberos opera a través de un conjunto de centros de distribución de claves centralizados, o KDCS. Cada KDC contiene una base de datos de nombres de usuario y contraseñas para usuarios y servicios habilitados para Kerberos.

Diferencia entre NTLM y Kerberos

Protocolo de NTLM y Kerberos

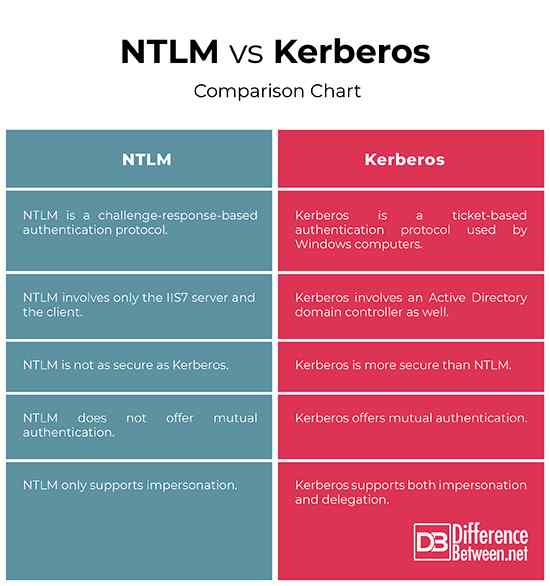

- NTLM es un protocolo de autenticación basado en la respuesta a desafío utilizado por las computadoras de Windows que no son miembros de un dominio de Active Directory. El cliente inicia la autenticación a través de un mecanismo de desafío/respuesta basado en un apretón de manos de tres vías entre el cliente y el servidor. Kerberos, por otro lado, es un protocolo de autenticación basado en boletos que funciona solo en máquinas que ejecutan Windows 2000 o más y se ejecutan en un dominio de Active Directory. Ambos protocolos de autenticación se basan en la criptografía de clave simétrica.

Apoyo

- Una de las principales diferencias entre los dos protocolos de autenticación es que Kerberos apoya tanto la suplantación como la delegación, mientras que NTLM solo apoya la suplantación. La delegación es básicamente el mismo concepto que la suplantación que implica simplemente realizar acciones en nombre de la identidad del cliente. Sin embargo, la suplantación simplemente funciona dentro del alcance en una máquina, mientras que la delegación también funciona en toda la red. Esto significa que el boleto de autenticación de la identidad del cliente original se puede pasar a otro servidor en la red si el servidor de acceso originalmente tiene el permiso para hacerlo.

Seguridad

- Si bien ambos protocolos de autenticación son seguros, NTLM no es tan seguro como Kerberos porque requiere una conexión punto a punto entre el navegador web y el servidor para funcionar correctamente. Kerberos es más seguro porque nunca transmite contraseñas a través de la red en el borde. Es único en su uso de boletos que demuestran la identidad de un usuario a un servidor determinado sin enviar contraseñas a través de la red o en caché de contraseñas en el disco duro del usuario local. La autenticación de Kerberos es el mejor método para instalaciones internas de IIS (sitios web utilizados solo por clientes de dominio).

Autenticación

- Una de las principales ventajas de Kerberos sobre NTLM es que Kerberos ofrece autenticación mutua y dirigida a un modelo de cliente cliente que significa que la autenticidad del cliente y el servidor se verifica. Sin embargo, tanto el servicio como el cliente deben ejecutarse en Windows 2000 o más, de lo contrario la autenticación fallará. A diferencia de NTLM, que involucra solo el servidor IIS7 y el cliente, la autenticación Kerberos también involucra un controlador de dominio de Active Directory.

NTLM VS. Kerberos: tabla de comparación

Resumen de NTLM vs. Kerberos

Si bien ambos protocolos son capaces de autenticar a los clientes sin transmitir contraseñas a través de la red de ninguna forma, NTLM autentica a los clientes a través de un mecanismo de desafío/respuesta basado en un apretón de manos de tres vías entre el cliente y el servidor. Kerberos, por otro lado, es un protocolo de autenticación basado en boletos que es más seguro que NTLM y admite la autenticación mutua, lo que significa que la autenticidad del cliente y el servidor se verifica. Además, Kerberos apoya tanto la suplantación como la delegación, mientras que NTLM solo apoya la suplantación. NTLM no es tan seguro como Kerberos, por lo que siempre se recomienda usar Kerberos tanto como sea posible.